안녕하세요~ 지방토끼입니다.

오늘은 네트워크 보안 TCPDUMP(패킷 캡쳐)에 대해서 공부해 보려고 합니다!

그럼 시작해 볼까요?

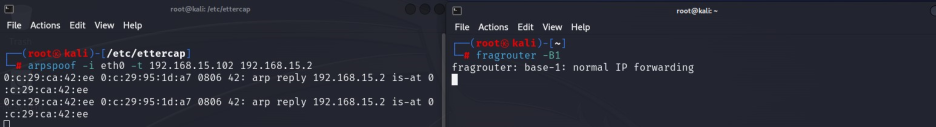

Kali IP : 192.168.15.100

Linux IP : 192.168.15.101

Windows IP : 192.168.15.102

TCPDUMP(패킷 캡쳐)

# tcpdump

- 네트워크 인터페이스를 거치는 패킷을 캡처해주는 도구

(옵션)

-i : 인터페이스 지정

-w : 파일로 저장

-s : 패킷 크기

-c : 캡쳐 갯수 지정

-n : 서비스명을 숫자(IP/Port 번호)로 출력

-p : promiscuous 모드 해제

-v, -vv : 자세하게, 더 자세하게 출력

-x : 16진수 출력

-X : ASCII 출력

-q : 프로토콜 정보를 덜 출력

-r : 저장한 파일 읽기

src : 출발지 IP 지정

dst : 목적지 IP 지정

host : 특정 호스트를 오고가는 모든 패킷 필터링(출발지/목적지)

tcp port [포트번호] : tcp 포트 지정

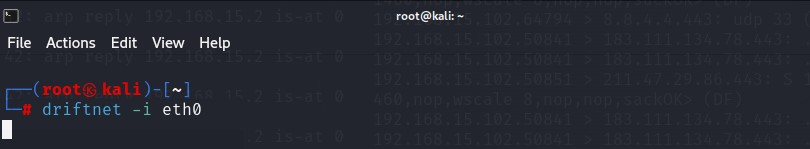

1. eth0 인터페이스로 오고가는 모든 패킷 캡쳐(Kali)

# tcpdump -i eth0

2. 인터페이스 eth0, 패킷 크기 1500, tcp 포트 21 출력을 tcpdump.log 파알로 저장(Kali)

# tcpdump -i eth0 -w tcpdump.log -s 1500 tcp port 21

3. 파일 확인(Kali)

# tcpdump -Xnqr tcpdump.log

4. 파일 확인(Wireshark)

File -> Open

5. 인터페이스 eth0, tcp 포트 23 캡쳐(Kali)

# tcpdump -i eth0 tcp port 23

6. 인터페이스 eth0, 패킷 크기 1500, tcp 포트 23 캡쳐를 tcpdump2.log 파알로 저장(Kali)

# tcpdump -i eth0 -w tcpdump2.log -s 1500 tcp port 23

7. 파일 확인(Kali)

# tcpdump -Xnqr tcpdump2.log

8. 파일 확인(Wireshark)

File -> Open

9. eth0 인터페이스로 오고가는 패킷 10개만 캡쳐(Kali)

# tcpdump -i eth0 -c 10

10. eth0 인터페이스로 오고가는 패킷 10개만, 서비스명을 숫자(IP/Port 번호)로 캡쳐(Kali)

# tcpdump -i eth0 -c 10 -n

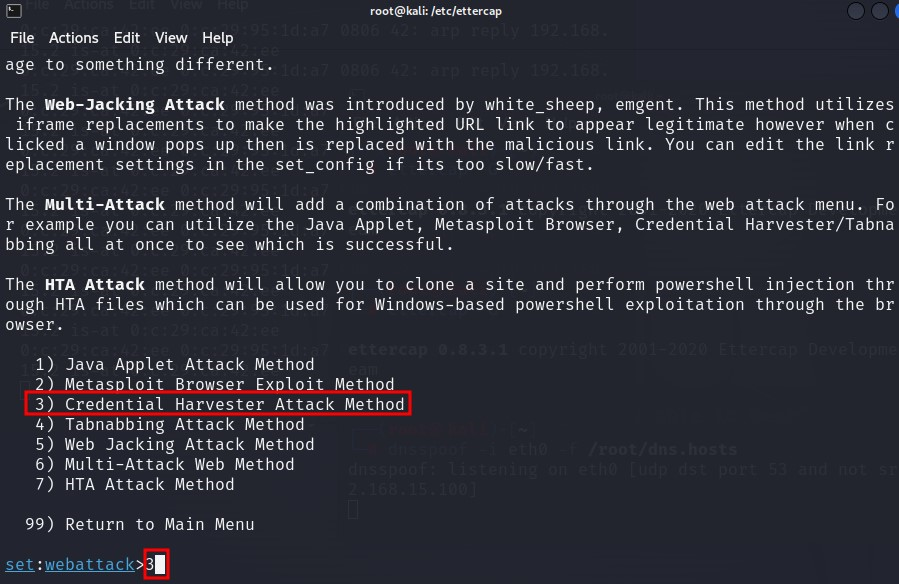

11. TCP 캡쳐

# tcpdump tcp

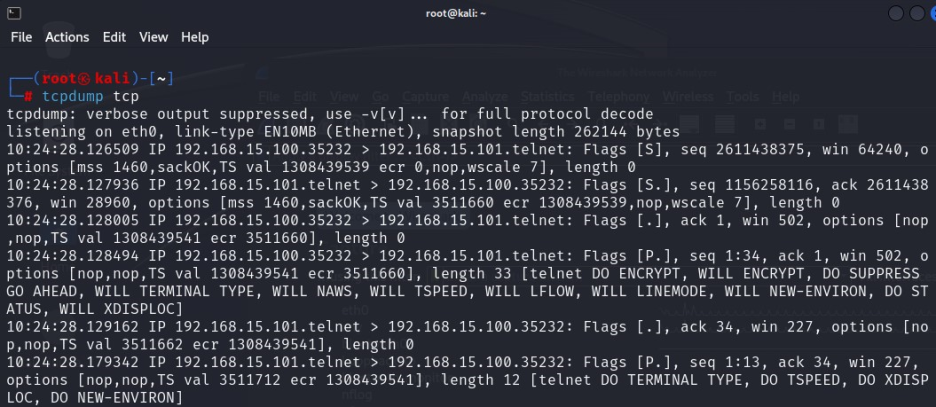

12. 포트번호 23 캡쳐

# tcpdump port 23

13. 출발지 IP주소가 192.168.15.100 캡쳐 (Kali)

# tcpdump -i eth0 src 192.168.15.100

14. 목적지 IP주소가 192.168.15.100 캡쳐 (Kali)

# tcpdump -i eth0 dst 192.168.15.100

15. 192.168.15.100 호스트를 오고가는 모든 패킷 캡쳐(Kali)

# tcpdump -i eth0 host 192.168.15.100

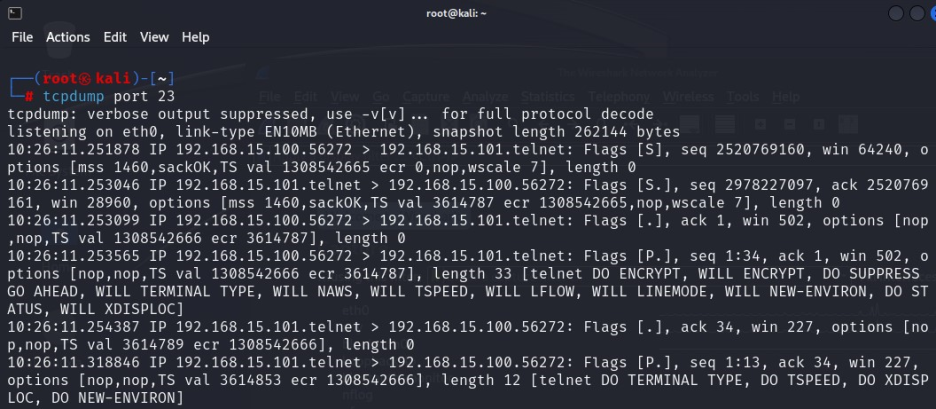

16. 출발지 IP주소가 192.168.15.100 이고 TCP 포트번호가 21 (Kali)

# tcpdump -i eth0 src 192.168.15.100 and tcp port 21

17. 네트워크 대역 전부 캡쳐(Kali)

# tcpdump -i eth0 net 192.168.15.0/24

18. 출발지 IP주소가 192.168.15.100 이고 TCP 포트번호가 21이거나 TCP 포트번호가 22 캡쳐

# tcpdump -i eth0 'src 192.168.15.100 and (tcp port 21 or tcp port 22)'

.

.

.

.

.

.

오늘은 네트워크 보안 TCPDUMP(패킷 캡쳐)에 대해서 공부해 보았습니다.!

읽어주셔서 감사합니다!

나쁜 용도로 쓰시면 안돼요!!

틀린 내용이나 부족한 부분이 있다면 댓글 부탁드려용!

'네트워크 보안' 카테고리의 다른 글

| 네트워크 보안 - DoS-UDP Flooding (1) | 2023.12.19 |

|---|---|

| 네트워크 보안 - DoS-SYN Flooding (0) | 2023.12.19 |

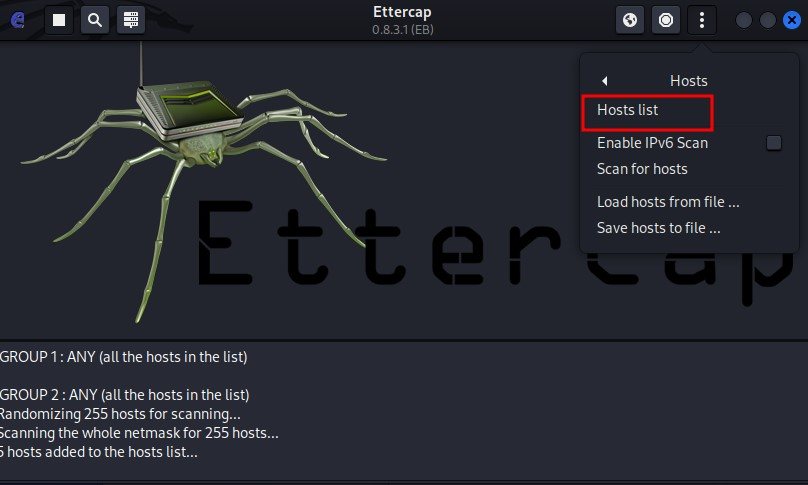

| 네트워크 보안 - 스니핑(Sniffing)-wireshark (0) | 2023.12.12 |

| 네트워크 보안 - 프러미스큐어스 모드(Promiscuous) (0) | 2023.12.12 |

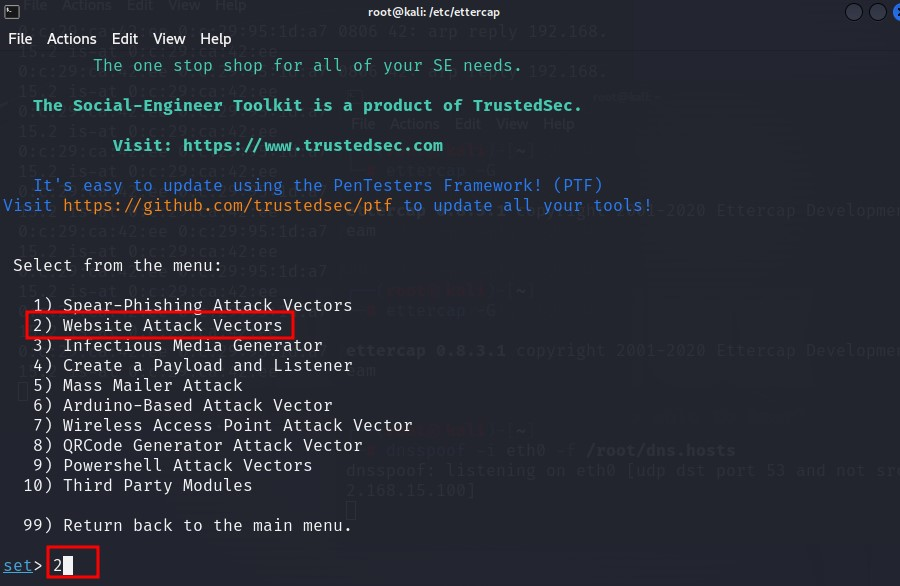

| 네트워크 보안 - driftnet(Image 스니핑) (0) | 2023.12.12 |