안녕하세요~ 지방토끼입니다.

오늘은 네트워크 보안 nmap(Port Scan(포트 스캔))에 대해서 공부해 보려고 합니다!

그럼 시작해 볼까요?

Kali IP : 192.168.15.100

Linux IP : 192.168.15.101

Windows IP : 192.168.15.102

NMAP

- 고든 라이온(Gordon Lyon)이 작성한 보안 스캐너

- 포트 스캐너

- 호스트 탐지

- 버전 탐지

- 네트워크에 연결되어 있는 호스트 정보를 스캔하는 도구

# nmap [옵션] [대상 IP 주소/도메인]

(옵션)

-sT : TCP 스캔(Open Scan)

-sS : SYN 스캔

-sF : FIN 스캔

-sN : NULL 스캔

-sX : X-MAS 스캔

-sA : ACK 스캔

-sU : UDP 스캔

-sP : Ping 스캔

-sV : 서비스 버전 정보 확인

-O : 운영체제 정보 확인

-v : 스캔 과정 출력

-A : 아주 자세히 스캔 과정 출력

-iL : 스캔 목록 파일 이용

-D : 지정한 IP로 스캔

-p : 포트 범위 지정

-f : 패킷 분할

-o : 스캔 내용 파일 저장

-Tn : 스캔 속도 설정(조정, n : 0~5)

* -T0 : Paranoid : 5분~10분 (아주 느림)

* -T1 : Sneaky : 수 분 (조금 느림)

* -T2 : Polite : 느림

* -T3 : Normal : 보통(기본값)

* -T4 : Aggressive : 빠름

* -T5 : Insane : 아주 빠름

--reason : 포트 상태 이유 출력

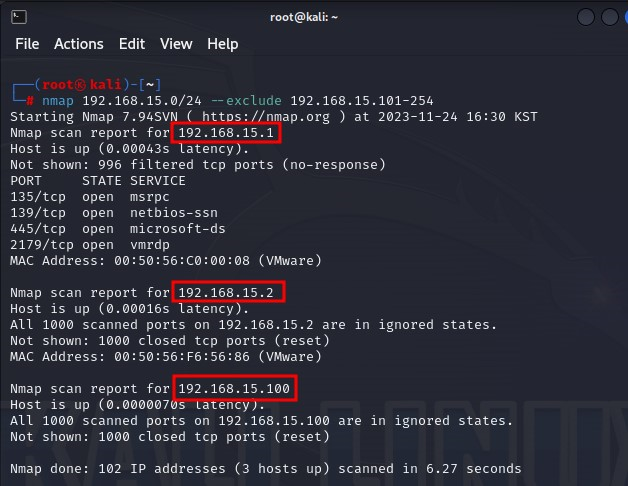

--open : Open 된 포트만 출력

--top-port n : 상위 n개만 출력

--source-port : source port 변조

--randomize-hosts : 공격대상 범위지정

--exclude : 특정 대상 제외하고 스캔

1. 프로그램 설치(Linux)

# yum -y install vsftpd* (21-ftp)

# yum -y install telnet-server.x86_64 (23-telnet)

# yum -y install sendmail*

# yum -y install httpd* (80-http)

# yum -y install dovecot* (110-pop3, 143-imap, 993-imaps, 995-pop3s)

# yum -y install mariadb* (3306-mysql)

# yum -y install wireshark*

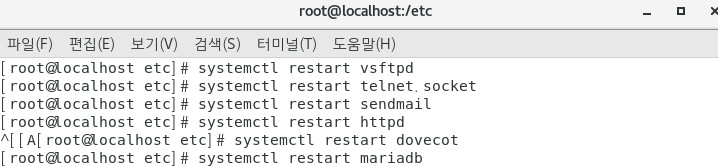

2. 재시작(Linux)

# systemctl restart vsftpd (21-ftp)

# systemctl restart telnet.socket (23-telnet)

# systemctl restart sendmail

# systemctl restart httpd (80-http)

# systemctl restart dovecot (110-pop3, 143-imap, 993-imaps, 995-pop3s)

# systemctl restart mariadb (3306-mysql)

3. 포트 스캔(Kali)

# nmap 192.168.15.101

4. TCP 스캔(Kali)

# nmap –sT 192.168.15.101

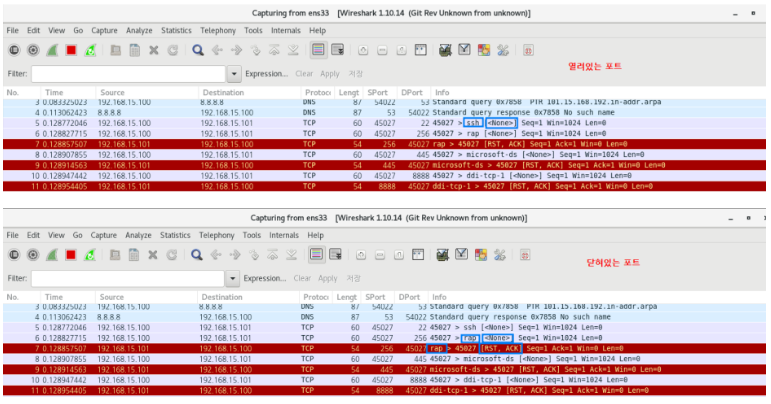

5. 확인(Linux)

# wireshark &

|

Open Port

|

Close Port

|

|

공격자 -> 대상 : SYN

대상 -> 공격자 : SYN+ACK 공격자 -> 대상 : ACK |

공격자 -> 대상 : SYN

대상 -> 공격자 : RST+ACK |

6. SYN 스캔(Kali)

# nmap –sS 192.168.15.101 (# nmap 192.168.15.101)

7. 확인(Linux)

# wireshark &

|

Open Port

|

Close Port

|

|

공격자 -> 대상 : SYN

대상 -> 공격자 : SYN+ACK 공격자 -> 대상 : RST |

공격자 -> 대상 : SYN

대상 -> 공격자 : RST+ACK |

8. FIN 스캔(Kali)

# nmap –sF 192.168.15.101

9. 확인(Linux)

# wireshark &

|

Open Port

|

Close Port

|

|

공격자 -> 대상 : FIN

대상 -> 공격자 : 무응답 |

공격자 -> 대상 : FIN

대상 -> 공격자 : RST+ACK |

10. NULL 스캔(Kali)

# nmap –sN 192.168.15.101

11. 확인(Linux)

# wireshark &

|

Open Port

|

Close Port

|

|

공격자 -> 대상 : NULL

대상 -> 공격자 : 무응답 |

공격자 -> 대상 : NULL

대상 -> 공격자 : RST+ACK |

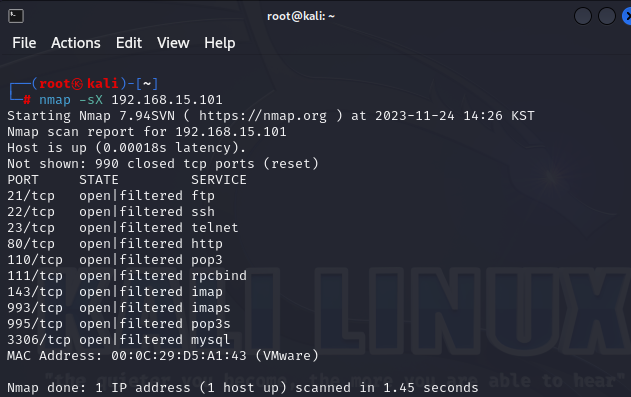

12. X-MAS 스캔(Kali)

# nmap –sX 192.168.15.101

13. 확인(Linux)

# wireshark &

|

Open Port

|

Close Port

|

|

공격자 -> 대상 : X-MAS

대상 -> 공격자 : 무응답 |

공격자 -> 대상 : X-MAS

대상 -> 공격자 : RST+ACK |

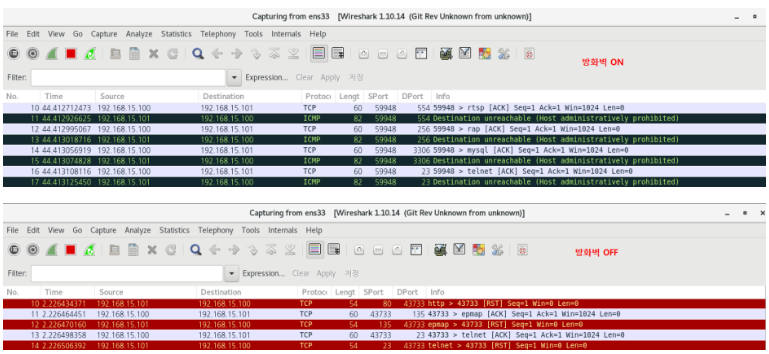

14. ACK 스캔(Kali)

# nmap –sA 192.168.15.101

15. 확인(Linux)

# wireshark &

16. UDP 스캔(Kali)

# nmap –sU 192.168.15.101

현재 열려있는 UDP 포트가 없으므로 닫혀있는 포트만 보여줌

17. 확인(Linux)

# wireshark &

|

Open Port

|

Close Port

|

|

공격자 -> 대상 : UDP Packet

대상 -> 공격자 : 무응답 |

공격자 -> 대상 : UDP Packet

대상 -> 공격자 : ICMP Unreachable |

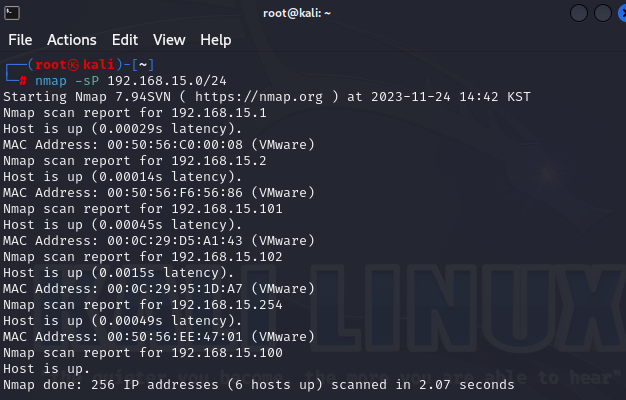

18. 스캔 IP 대역 지정(Kali)

# nmap –sP 192.168.15.0/24

# nmap -sP 192.168.*.1-100

# nmap -sP 192.168.15.1-100

# nmap –sP 192.168.15.100,101,140-254

19. 서비스 버전 정보 확인(Kali)

# nmap -sV 192.168.15.101

# nmap –sV 192.168.15.102

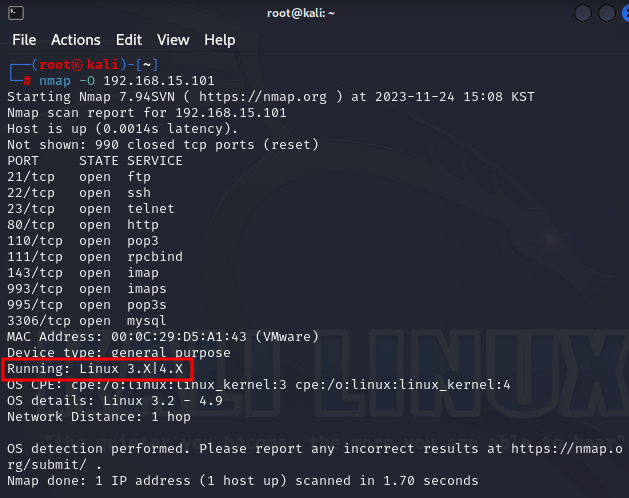

20. 운영체제 정보 확인(Kali)

# nmap –O 192.168.15.101

# nmap –O 192.168.15.102

21. 스캔 과정 출력(Kali)

# nmap –v 192.168.15.101

22. 스캔 과정 자세히 출력(Kali)

# nmap –A 192.168.15.101

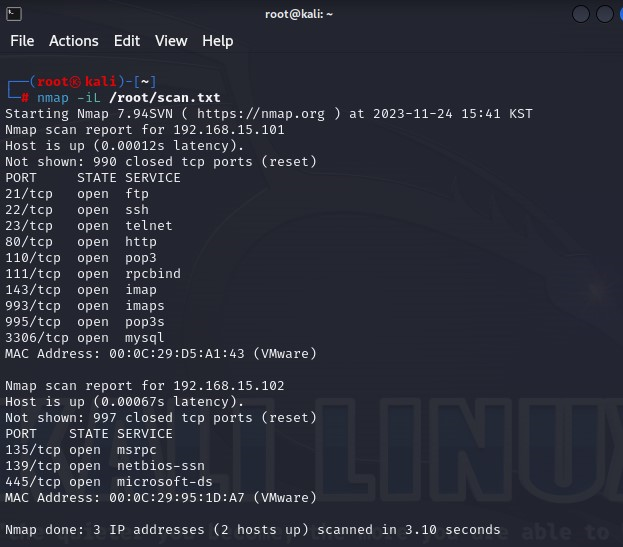

23. 스캔 목록을 이용한 스캔(Kali)

# vi scan.txt

# nmap -iL /root/scan.txt

24. 출발지 IP주소 스푸핑(Kali)

# nmap -D 100.100.100.100 192.168.15.101

# nmap -D 100.100.100.100,200.200.200.200 192.168.15.101

# nmap -D RND:100 192.168.15.101

25. 확인(Linux)

26. 포트 지정(Kali)

# nmap -p 21,23,3306 192.168.15.101

# nmap -p 21,23,100-200 192.168.15.101

27. 패킷을 분할하여 우회(Kali)

# nmap -f 192.168.15.101

28. 확인(Linux)

29. 스캔 내용 파일 저장(Kali)

# nmap 192.168.15.101 –o /root/scan.txt

30. 보안 솔루션 우회(Kali)

# nmap –T0 192.168.15.101

# nmap –T1 192.168.15.101

# nmap –T2 192.168.15.101

# nmap –T3 192.168.15.101

# nmap –T4 192.168.15.101

# nmap –T5 192.168.15.101

31. 포트 오픈 이유 출력(Kali)

# nmap —reason 192.168.10.101

32. 포트 방화벽 설정(Linux)

# systemctl stop vsftpd

# systemctl restart firewalld

# firewall-cmd --permanent --add-port=21/tcp

(# firewall-cmd —permanent --remove-port=21/tcp)

# firewall-cmd —reload

33. Open 된 포트만 출력(Kali)

# nmap --open 192.168.15.101

34. 상위 포트 n개 출력 (가장 많이 사용하는)

# nmap --top-ports 2 192.168.15.101

35. Source Port 변조(Kali)

# nmap --source-port 777 192.168.15.101

36. 확인(Linux)

37. 공격 대상 범위 지정(Kali)

# nmap —randomize-hosts 192.168.15.1-100

38. 확인(Linux)

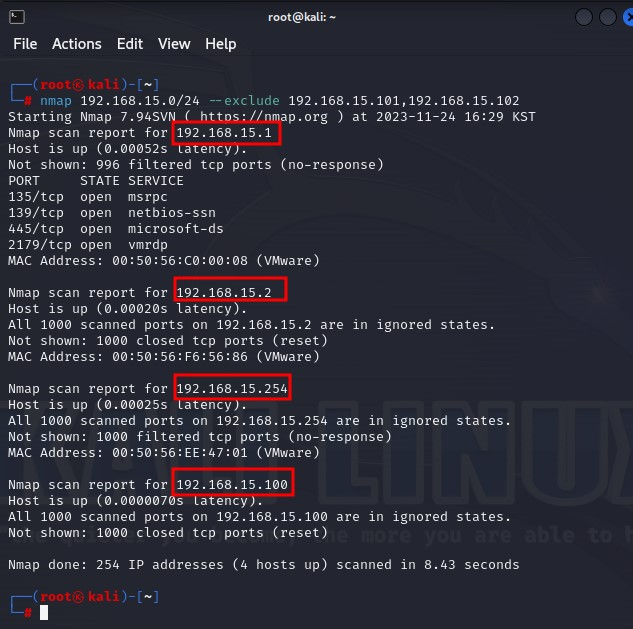

39. 공격 대상 범위 제외(Kali)

# nmap 192.168.15.0/24 --exclude 192.168.15.102

# nmap 192.168.15.0/24 --exclude 192.168.15.101,192.168.15.102

# nmap 192.168.15.0/24 —exclude 192.168.15.101-254

.

.

.

.

.

.

오늘은 네트워크 보안 nmap(Port Scan(포트 스캔))에 대해서 공부해 보았습니다.!

읽어주셔서 감사합니다!

틀린 내용이나 부족한 부분이 있다면 댓글 부탁드려용!

'네트워크 보안' 카테고리의 다른 글

| 네트워크 보안 - hydra, medusa, crunch (패스워드 공격) (0) | 2023.12.06 |

|---|---|

| 네트워크 보안 - dnsmap, dnsrecon, fierce, dnsenum (DNS SCAN) (1) | 2023.12.06 |

| 네트워크 보안 - TCP Port Scanning (1) | 2023.12.01 |

| 네트워크 보안 - 정보 수집 단계 (3) | 2023.12.01 |

| 보안의 3대 요소 (CIA) (2) | 2023.12.01 |